CopyRight 2009-2020 © All Rights Reserved.版权所有: 中国海关未经授权禁止复制或建立镜像

基于AI技术的海关网络内生情报生成技术与应用研究

作者:范絮妍 石宇 陶君茹 相森

范絮妍 石宇 陶君茹 相森

摘 要 在海关数字化转型背景下,海关广域网面临复杂的网络攻击挑战,传统安全防护在信息协同、数据适配及技术检测层面还存在优化空间。本研究提出“三级协同智能防御体系”,通过口岸边缘探针、直属海关安全节点、海关总署智能安全区域的分层架构,构建基于海关网络内生情报的智能防御架构,涵盖边缘探针层实时流量检测与低级特征提取、直属节点层特征富化与初筛打标、总署核心层借助大语言模型和注意力机制聚合全局情报并生成标准化防御策略,实现高效全网同步,为智慧海关建设提供高实时性、低资源消耗的安全解决方案。

关键词 海关广域网;情报;智能防御架构;大语言模型;注意力机制

Research on AI-Based Endogenous Intelligence Generation Technology and Its Application

in Customs Networks

FAN Xu- Y an 1 SHI Yu 1* TAO Jun- R u 1 XIANG Sen 1

Abstract In the context of customs digital transformation, the customs wide-area network (WAN) faces challenges from complex cyberattacks, with traditional security protection showing insufficient adaptability in information collaboration, data adaptation, and technical detection. This paper proposes a “three-tier collaborative intelligent defense system”. Through a hierarchical architecture consisting of port perimeter probes, regional customs security nodes, and customs general administration intelligent security zones, an intelligent defense framework based on endogenous intelligence is constructed. This framework covers real-time traffic detection and low-level feature extraction at the edge probe layer, feature enrichment and preliminary screening/tagging at the regional sub-node layer, and the aggregation of global intelligence and generation of standardized defense strategies at the general administration core layer via large language models and attention mechanisms, achieving efficient network-wide synchronization. It provides a highly real-time and low-resource-consumption security solution for Smart Customs construction.

Keywords customs wide-area network (WAN); intelligence; intelligent defense architecture; large language model; attention mechanism

第一作者:范絮妍(1982—),女,汉族,河北保定人,硕士,高级工程师,主要从事网络安全和数据安全相关工作,E-mail: 31958712@qq.com

通信作者:石宇(1978—),男,汉族,北京人,硕士,高级工程师,主要从事网络安全、保密安全工作,E-mail: shiyuw@sohu.com

1. 全国海关信息中心(全国海关电子通关中心) 北京 100005

1. National Information Center of GACC (General Administration of Customs of China), Beijing 100005

在数字化时代,威胁情报作为防范网络攻击、先发制敌的重要信息,已成为网络安全防御体系的核心要素。随着智慧海关建设中人工智能、大数据、云平台等新技术的广泛应用,海关网络面临日益复杂的网络攻击挑战。全国海关以“核心节点+直属节点”的星型广域网架构,支撑着日均4 TB跨节点数据处理的复杂业务系统,但渗透测试显示,海关网络安全防护在协同防御、数据治理与技术应用层面还存在可优化空间,主要涉及网络防御基础与情报共享优化、情报生成的数据质量优化、情报生成的技术手段提升等方面。

本文提出“三级协同智能防御体系”,通过口岸边缘探针、直属海关安全节点、海关总署智能安全中枢的分层架构,构建全网协同机制以破解情报共享壁垒,建立内生情报生成机制以优化数据质量,融合大语言模型强化复杂威胁检测能力,形成“采集-研判-聚合”闭环,提升跨广域网威胁检测与响应效率,满足海关网络安全的特定防护需求。

1 威胁情报相关研究现状

近年来,威胁情报研究在理论框架与技术应用上持续深化,但其在复杂行业场景中的适配性仍面临挑战。

1.1 现有研究要点与理论进展

1.1.1 概念体系与分层架构

威胁情报的核心内涵围绕证据化知识生产展开,Gartner提出的决策支持型定义[1]与信息论视角下的价值转化模型[2],共同构建了其理论基石。分类体系则形成“战略-运营-战术-技术”的四级框架[3],其中技术情报(如攻击IP、文件哈希等失陷指标)直接服务于实时检测,而战略情报为宏观安全决策提供支撑。这种层次化架构为情报的差异化管理提供了方法论,但在行业垂直场景中仍需针对性适配。

1.1.2 数据生态与标准化建设

数据源覆盖开源社区、商业平台与组织内部日志,其异构性推动了国内外标准的发展。例如,我国的GB/T 36643—2018《信息安全技术 网络安全威胁信息格式规范》,以及国外的结构化威胁信息表达式(Structured Threat Information Expression,STIX)与情报信息的可信自动化交换(Automated Exchange of Trusted Information,TAXII)[4]。这些标准基于信息共享理论,解决了跨系统的数据互操作问题,但对行业特殊数据的语义解析仍存在空白,导致标准化成果难以深度融入业务场景。

1.1.3 技术演进与分析范式

传统规则引擎与机器学习方法在已知威胁检测中表现稳定,但面对高级持续性威胁时,仍会因为依赖人工特征工程而暴露泛化能力不足的缺陷。深度学习技术如循环神经网络(Recurrent Neural Network,RNN)及其变体长短期记忆神经网络(Long Short-Term Memory Neural Network,LSTM)、卷积神经网络(Convolutional Neural Network,CNN))通过自动化特征提取提升了非结构化数据处理能力,而大语言模型,如基于Transformer的双向编码器表征(Bidirectional Encoder Representations from Transformers,BERT)与生成式预训练Transformer-4(Generative Pretrained Transformer 4,GPT-4)的涌现,更是在威胁报告生成、多语言情报融合等任务中展现出上下文理解优势[5-7]。然而,现有技术多聚焦通用网络环境,对海关星型广域网中业务系统深度交互等特殊场景的适配性研究仍显匮乏。

1.1.4 应用理论与框架

威胁情报的应用体系融合了应急响应理论、态势感知理论与信息可视化理论,形成从检测预警到决策响应的闭环。但在海关等具有强业务依赖性的领域,现有框架尚未解决业务逻辑与安全规则的深度耦合问题。

1.2 现有研究局限与行业痛点

尽管通用技术体系日臻完善,但行业垂直场景的特异性挑战却逐渐凸显。

(1)数据供给与需求错配:现有研究多依赖外部情报源,对内生威胁数据(如内部流量异常、业务系统操作日志)的挖掘机制缺失。以海关为例,外部情报难以精准映射其内网中“直属节点间信任链滥用”“跨节点数据摆渡”等有的风险场景,导致情报落地时出现“场景语义断层”。

(2)模型能力与复杂场景脱节:主流分析模型(如小规模机器学习模型)在处理海关广域网日均4 TB跨节点流量时,因上下文关联能力不足,难以捕捉跨关区攻击的长周期隐蔽特征。而大语言模型的行业适配研究仍处于起步阶段,其在海关业务术语理解、攻击路径推演等任务中的实用性尚未得到验证。

(3)协同机制与架构特性不兼容:STIX/TAXII等标准虽解决了格式统一问题,但未针对海关星型架构的“核心节点-直属节点”层级特征设计差异化共享策略。实际运行中,直属节点间情报共享存在“核心节点负载过高”与“隶属海关数据上报滞后”的双重矛盾,导致全局威胁响应效率低下。

1.3 本研究的价值与创新路径

针对上述局限,本文聚焦海关网络安全的场景特异性需求,探索构建“数据-模型-协同”三级优化体系,具体而言:(1)内生数据增强:设计基于业务日志与流量特征的内生情报生成机制,解决外部情报“场景不匹配”问题;(2)分层智能研判:引入轻量化大语言模型与联邦学习框架,在海关总署核心节点实现跨直属节点攻击链的深度关联分析;(3)分级协同架构:依据海关组织架构,构建“口岸边缘探针-直属海关安全节点-总署智能安全中枢”的三级情报流转机制,平衡数据处理效率与全局安全态势感知能力。

通过上述创新,本文旨在为海关网络安全提供“架构适配型”解决方案,更期望为垂直行业威胁情报研究提供“业务-安全深度融合”的方法论参考。

2 基于内生情报的智能防御架构设计

基于海关网络安全防护体系,以及海关星型广域网“核心节点+直属节点”的集权特性及垂直管理需求,本研究采用以总署核心节点为中心的分层协同智能防御架构,兼顾技术可行性与安全效能。

该架构设计充分考量海关网络中心化通信本质,避免去中心化模式下全连接链路爆炸与策略碎片化问题,通过总署核心节点整合所有直属节点资产、信任链及攻击数据,构建覆盖跨直属节点跳板攻击的统一威胁模型。同时,依托核心节点集中承载大模型算力,直属节点执行区域特征提取和初筛任务无需重复部署大模型,边缘探针仅执行轻量检测,较去中心化架构降低90%边缘资源消耗。

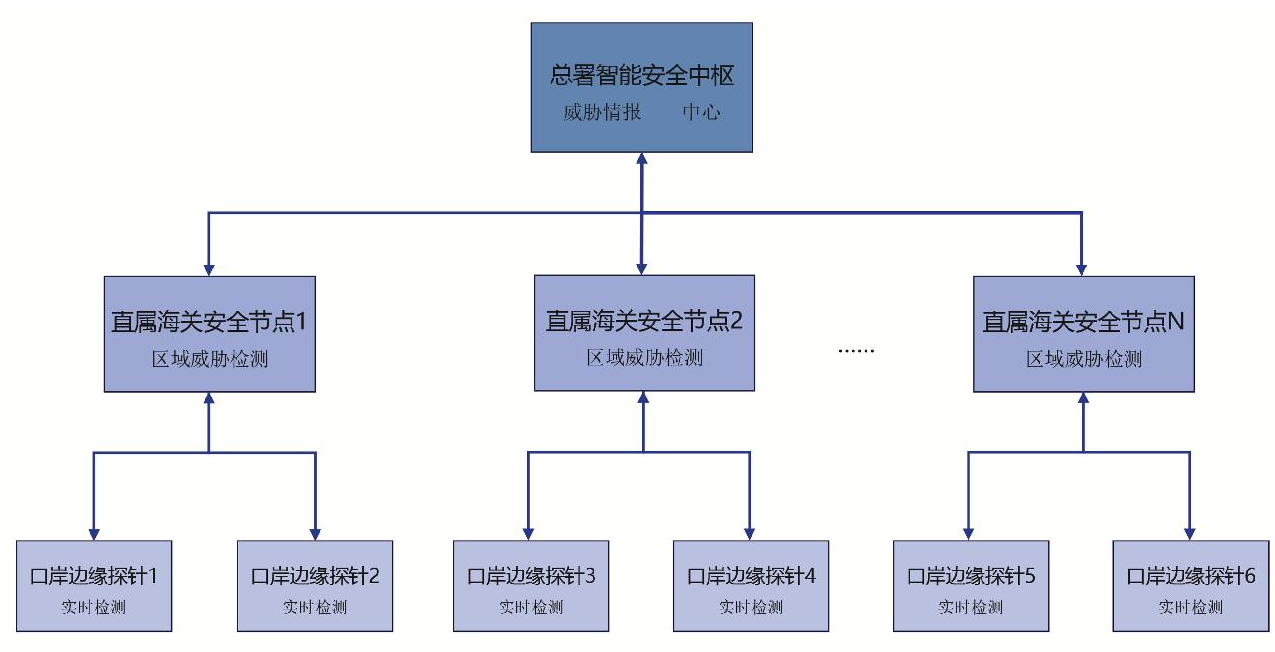

在此框架下,防御体系由口岸边缘探针、直属海关安全节点、总署智能安全中枢三级构成:边缘探针实时采集网络流量与系统日志,提取轻量级威胁特征;直属节点完成区域级特征富化与初筛打标;总署中枢通过大模型聚合全局情报并生成标准化策略,经星型网络实现全网同步。三级架构层层递进、协同联动,形成“检测-研判-响应”闭环,架构设计图如图1所示。

口岸边缘探针处于整个架构的最底层,是网络安全监测的“哨所”。它们分布在直属海关和隶属海关网络的各个边缘位置和关键网络节点,实时监测网络流量的每一个细微变化以及主机节点的每个系统运行动作。其主要功能是对网络流量和系统日志等数据源进行实时检测,一旦发现潜在威胁,如异常的流量波动、可疑的连接请求等,便立即收集相关的原始告警信息,并抽取出轻量级告警向量。这些信息包含了网络活动的基本数据,是后续威胁分析的重要依据。

直属海关安全节点位于架构的中间层级,起着承上启下的作用。它接收来自口岸边缘探针上报的原始告警信息,并对这些信息进行深入的处理和分析。一方面,直属海关安全节点运用先进的特征提取技术,从原始告警信息中挖掘出关键的特征信息,如源IP地址的熵值、流量脉冲的时间间隔、协议分布情况,以及攻击类型、置信度、攻击范围等高级特征。通过对这些特征的综合分析,能够更全面、准确地描述告警所涉及的潜在威胁。另一方面,直属海关安全节点会根据预设的规则和模型,对告警进行初筛打标。对于置信度较高的告警,依据攻击类型从预设的标签集合中选取对应的标签进行标记;对于置信度较低的告警,则标记为“未知威胁”,以便后续进一步分析。经过这样的处理,直属海关安全节点将原始告警信息转化为更具价值的打标告警数据,为总署核心层的深度分析提供了更有针对性的信息。

总署智能安全中枢作为架构的最高层级,承担着对全局情报进行综合分析和决策的重任。它汇聚了来自各个直属海关安全节点的打标告警数据,并利用强大的大模型进行深度聚合分析。首先,总署核心层将各直属节点的告警特征向量进行拼接,形成一个综合的特征向量,为后续的深度分析提供全面的数据基础。接着,将综合特征向量输入到大型语言模型(Large language model,LLM)中进行推理,挖掘其中隐藏的关联和模式,生成更高级别的特征表示。然后,利用注意力机制(Attention)对大模型的输出结果和外部威胁情报进行加权融合,得到最终的全局情报,如攻击类型、攻击阶段、目标资产、影响范围、攻击者画像等。同时,总署智能安全中枢还将分析结果转化为多维度的标准化威胁指标,并根据这些指标生成相应的防御策略。这些防御策略通过高效的通信机制,迅速同步到全网各个节点,实现对海关网络安全的统一指挥和协调防御[8-10]。

通过这种三级协同的架构设计,口岸边缘探针负责实时采集原始数据,直属海关安全节点进行初步分析和筛选,总署智能安全中枢进行深度聚合和决策,各层级各司其职、协同合作,形成了一个高效的情报生成、研判和协同防御机制,为海关网络安全提供坚实的保障。

3 三级情报生成机制

3.1 边缘探针层

3.1.1 功能定位

边缘探针层在整个情报生成体系中扮演着基础数据采集和初步处理的关键角色。它从网络流量、系统日志等多种数据源实时采集原始告警信息,这些数据源如同网络安全的“感知触角”,全面捕捉网络运行过程中的各类异常情况。同时,边缘探针层还承担着低级特征提取的任务,通过提取基础特征,为后续的初步过滤和分析提供支持。

3.1.2 特征提取

边缘探针层提取的低级特征向量F由多个关键要素构成,包括攻击时间、源IP、目的IP、端口、协议、攻击类型、告警级别、告警设备类型、告警设备IP等。

3.1.3 输出

边缘探针层的输出是包含低级特征F的原始告警数据。这些数据虽然经过了初步的特征提取,但仍然保留了大量的原始信息,为后续直属节点的进一步处理提供了丰富的素材。

3.2 直属节点层

3.2.1 功能定位

直属节点层处于情报生成的中间层级,一方面,它在边缘探针提取的低级特征基础上进一步补充高级特征,使对告警的描述更加全面和深入;另一方面,它对告警进行初步分类和打标,为总署核心层的深度分析和决策提供更具针对性的信息。

3.2.2 特征富化

直属节点层提取的高级特征向量Vi涵盖了多个维度,向量Vi并非仅描述源IP和目的IP对的二元关系,而是从“行为模式、时空分布、协议特征、攻击意图”等多个维度富化情报,为大模型提供多维上下文。以下为向量Vi的关键特征:

(1)源IP熵值是通过计算源IP地址在时间窗口内的分布随机性(熵值),量化其异常性。例如:熵值>2.0表示IP频繁变动(可能为代理或僵尸网络),正常业务IP熵值通常<1.5。模型输入价值:帮助大模型区分正常用户与攻击者,识别分布式扫描或跳板攻击(如IP轮换策略)。

(2)目的IP段标识目标资产所属网段(如数据库服务器网段),攻击范围描述受影响的直属节点数量。例如:“目的IP段=100.*.1.0/24,100.*.2.0/24,100.*.3.0/24”,且“攻击范围= 3个直属节点”,横向移动意图。 模型输入价值:指导大模型聚焦关键资产,关联跨直属接单攻击链(如从直属节点A经核心节点跨域跳转到直属节点B/C的渗透路径)。

(3)协议特征包括协议类型、加密参数异常(如传输层安全协议(Transport Layer Security,TLS)扩展字段异常);流量统计涵盖流量脉冲、连接频率等。例如:“协议特征=异常TLS扩展”+“流量统计>5σ”,表明加密通信伪装与突发攻击。模型输入价值:识别协议层漏洞利用行为(如CVE-2023-12345对应的远程桌面(Remote Desktop Protocl,RDP)漏洞),区分分布式拒绝服务(Distributed Denial of Service,DDoS)攻击与业务高峰。

(4)地理位置解析源IP归属地,时间特征分析攻击行为的时间规律(如高频短时连接)。 例如:“地理位置= CountryX(非白名单地区)”+“时间特征= UTC非工作时间”,增强攻击意图判断。模型输入价值:结合地缘政治情报提升攻击者画像的准确性。

(5)攻击上下文关联历史日志与拓扑信息(如目标资产业务重要性),置信度综合模型预测与规则匹配结果。 例如:“攻击上下文=数据库服务器+10 min内跨3个直属节点访问”,置信度= 0.94(高可信)。模型输入价值:为大模型提供语义化标签(如“横向移动-执行阶段”),支撑标准化威胁指标生成。

Vi向量的设计突破传统以IP对为核心的单一维度分析,通过行为特征量化(熵值、流量统计)、语义标签富化(攻击类型、上下文)、时空关联(地理位置、时间戳)等多维度信息,为大模型提供“可计算、可关联、可解释”的输入。Vi向量通过“时空-行为-语义”的多维特征拼接,使大模型既能够动态构建攻击链,又能量化威胁等级,基于“置信度”和“业务影响评分”,优先处置高风险事件。

3.2.3 初筛打标

直属节点层根据预设的打标规则对告警进行初步分类和标记。当告警的置信度大于某一参考值时,认为对攻击类型的判断较为可靠,根据攻击类型从预设的标签集合中选取对应的标签进行标记;若置信度小于等于参考值时,则将其标记为“未知威胁”,以便后续进一步分析和处理。

3.2.4 输出

直属节点层的输出是包含高级特征向量Vi的打标告警数据。这些数据经过了特征富化和初筛打标处理,相比边缘探针层的原始告警数据更简洁、明确,且包含了更多有价值的信息。

3.3 总署核心层

3.3.1 功能定位

总署核心层作为情报生成的最高层级,基于各直属节点上报的告警特征向量,利用强大的大模型进行深度聚合分析,生成全面、准确的全局情报。同时,将分析结果转化为多维度的标准化威胁指标,并生成相应的防御策略,实现对海关网络安全的统一指挥和协调防御。

3.3.2 大模型情报统合算法

(1)特征拼接。总署核心层首先将直属节点上报的告警特征向量Vi按时间窗口(如5 min)排序并拼接为全局特征矩阵V,公式为:V=V1⊕V2⊕⋯⊕V44。其中,每个向量Vi包含字段:[时间戳, 攻击类型, 协议特征, 攻击范围, ...]。

(2)大模型推理。在基础模型方面,采用预训练的Transformer架构,如GPT-3.5,借助迁移学习技术,将通用语言模型适配到特定的威胁分析任务中,为后续分析奠定基础。在微调数据方面,以海关历史攻击日志、高级持续性威胁(Advanced Persistent Threat,APT )组织行为模式以及协议漏洞特征库作为微调数据,使模型在预训练的基础上进一步学习并掌握威胁分析领域的专业知识,从而提升模型在该领域的准确性与适应性。在嵌入层方面,将向量Vi中的数值与分类特征映射为高维向量,赋予数据元素更丰富的语义表达,使其能够更好地被模型理解与处理。在上下文编码方面,通过多头自注意力机制,深入挖掘跨直属节点向量Vi的潜在关联。在外部威胁情报(Cyber Threat Intelligence,CTI)注入方面,引入 MITRE ATT&CK 标签,如 T1210.001,作为提示词(Prompt),引导模型生成标准化战术标签。这种外部知识的注入,不仅丰富了模型的知识库,还使得模型的输出更具标准化与规范化,便于安全人员进行统一的分析与决策。在输出方面,模型最终生成中间特征表示H,其中包含攻击阶段、TTPs(战术、技术与过程)等语义化信息,这些信息以结构化的形式呈现,为后续的威胁评估与响应提供了关键依据,可表示为:H = LLM(V)。

(3)Attention加权。在情报分析中,为了充分发挥CTI与模型推理结果的优势,实现对高相关性威胁情报的精准聚焦,采用注意力加权融合方法。其核心在于通过合理计算权重,将不同来源的信息进行有效整合,提升威胁情报的质量与可用性。

通过计算每个向量Vi与外部CTI之间的关联程度,来衡量它们的相似度。基于相似度评分,为每个向量Vi分配注意力权重。通过这种方式,与外部CTI关联度越高的向量Vi,其对应的注意力权重越大。得到最终的全局威胁情报Tglobal,公式为:Tglobal = Attention(H,CTI)。其中,Attention机制通过计算不同特征向量和外部威胁情报的权重来突出关键信息。

3.3.3 标准化威胁指标

总署核心层输出的标准化威胁指标是一个包含丰富信息的多维度数据结构,包括攻击类型、攻击阶段、目标资产、影响范围、业务影响评分、攻击者画像、攻击工具、攻击意图、置信度、可信度来源、响应策略建议等。例如,攻击类型明确是DDoS攻击、SQL注入攻击等;攻击阶段指出是探测阶段、攻击执行阶段等;目标资产确定是数据库服务器、网络设备等;影响范围说明是子网、整个网络节点等;业务影响评分通过量化分数评估对业务的影响程度;攻击者画像包含地理位置、所属组织等信息;攻击工具列出如Mimikatz、PsExec等;攻击意图明确是数据窃取、系统破坏等;置信度表示对威胁判断的可靠程度;可信度来源说明是模型预测、历史数据对比等;响应策略建议给出阻断源IP、隔离受影响资产等操作建议。

3.3.4 输出

总署核心层的输出包括全局情报和防御策略。全局情报是包含多维标准化威胁指标的综合信息,全面、准确地描述了网络面临的威胁情况,为海关网络安全决策提供了重要依据。防御策略则是根据威胁指标生成的具体操作指令,用于指导全网节点进行安全防御。

4 三级情报协同案例推演

4.1 事件检测

(1)边缘探针威胁探测。边缘探针层借助轻量化特征向量F,对网络流量进行实时监测。该向量F包含诸如攻击时间、源IP、目的IP、端口、协议、攻击类型、告警级别、告警设备类型及告警设备IP等9类关键特征。通过此向量,能够实时检测到异常RDP流量。相较于传统全流量采集需存储完整数据包的方式,向量 F 的数据量被显著压缩。

(2)直属节点富化威胁特征并打标。直属节点层负责对告警进行深度富化处理,生成高级特征向量Vi。以某次告警分析为例,对源 IP“192.*.*.45”进行分析,经计算其历史活跃度熵值预测为2.1(正常范围预计在0.5~1.5),由此可推断该IP疑似为可疑代理 IP;目的IP“10.*.*.7”属于数据库服务器专用网段,该网段通常不在RDP服务授权范围内;通过关联日志预测,发现该IP在10 min内尝试连接3个关区,符合横向移动特征;同时,RDP 协议流量中携带非常规加密参数(如TLS1.3未启用扩展字段)。

基于上述分析,通过初筛打标(置信度预计为0.91),将其标记为“APT横向移动-高置信”,并上传精简后的向量Vi。此方案预计可避免传输冗余数据,使得跨域通信带宽大幅减少。

4.2 情报聚合

总署核心层利用三级协同机制构建全局威胁动态画像。具体如下:

(1)多直属节点特征拼接。将直属节点的向量Vi依据时间戳进行排序,并拼接为综合特征V,随后输入大语言模型(LLM)进行推理。例如,直属节点A的Vi显示攻击类型为横向移动、目的IP段指向数据库服务器;直属节点B的Vi包含协议特征为异常 TLS 扩展、地理位置为CountryX。经LLM推理,可关联生成攻击链,即 APT GroupX 利用 RDP 漏洞横向渗透至数据库服务器。

(2)注意力加权融合。引入外部CTI,匹配关于APTGroupX的威胁情报标签,经计算直属节点A与B的注意力权重分别预计为0.67和0.63。

(3)生成标准化威胁指标。该指标涵盖攻击类型、攻击阶段、目标资产、影响范围、业务影响评分、攻击者概况、置信度、置信来源以及响应建议等内容。

(4)规则生成优化。依据向量Vi中的协议特征与目的IP段,预计生成精准防御规则,如“阻断CountryX至数据库网段(10.*.*.0/24)的RDP流量”。

4.3 全网响应

总署核心层通过三级协同通道达成秒级阻断的目标。具体过程为:(1)策略同步。基于向量Vi中的“攻击范围=跨3个直属节点”,仅向涉事节点(直属节点A/B/C)下发规则,同步时间预计为秒级。(2)攻击拦截。边缘探针依据向量 F 中的“协议= RDP”和“目的 IP = 10.*.*.7”进行精准拦截,预计阻断率可达 100%。综上所述,本研究提出的三级情报协同机制,在数据处理、威胁检测与响应等方面展现出优势,为提升网络安全防护水平提供有效的解决方案。

5 三级情报机制实施路线图

5.1 总署核心层构建全局智能中枢

部署高性能计算集群,满足直属节点5 min数据窗口处理时效≤10 s,构建统一威胁数据中台,集成历史攻击日志(留存≥3年)、资产基线库及国家级CTI接口。基于海关APT攻击链数据微调大模型,强化跨直属节点行为关联与TTPs解析能力,季度更新攻击特征库。定义威胁指标映射规范,将ATT&CK框架适配至海关业务场景(如T1078.003映射为“特权账户异常越权”),自动化生成防御指令(如阻断高熵值IP访问)。建立双向通信通道,上行数据压缩率≥80%,下行策略延迟≤30 s。

5.2 直属节点构建区域智能中枢

5.2.1 边缘探针接入与管理

部署轻量级探针管理平台,支持辖区内500+探针设备(如网络流量探针、主机日志探针)的集中配置(如攻击时间窗口阈值、端口监测范围)与状态监控(如实时显示探针在线率、数据采集延迟)。另外,制定边缘探针数据上报规范,要求原始告警数据包含9项低级特征(攻击时间、源IP/目的IP等),并通过HTTPS加密传输(TLS 1.3协议,证书每季度更新)。

5.2.2 特征富化与初筛能力构建

建议统一研发直属海关本地化特征计算模块。例如,源IP熵值计算:基于滑动窗口(1 h)实时计算IP地址变更频率,熵值>2.0触发“可疑IP轮换”标记;攻击范围识别:通过受害IP和攻击IP所在地址段,自动关联受影响直属节点数量,跨3个以上关区访问标记为“横向移动预警”。构建区域规则库,包含300 +初筛规则(如“非工作时间(22 :00—6:00)数据库端口连接数>100次,置信度0.85”),对告警信息进行置信度初筛,并可同步总署核心节点推送的动态更新规则。

5.2.3 资源配置

建议采用64核/256GB服务器集群,容器化部署保障弹性,存储30 d数据用于溯源,归档保存数据至少180 d备查。

5.3 实施保障

建议由海关总署发布威胁情报特征相关字典,统一字段定义与编码规则。可进行分阶段验证,例如,试点阶段(6个月):选取复杂度高、中、低不同关区典型代表3~5个,验证跨层协同的威胁情报生成效果;推广阶段(12个月):完成全国海关部署(探针覆盖率≥90%),威胁检测覆盖率提升至95%以上,形成“边缘-区域-全局”协同防御闭环。

6 结语

本研究围绕海关广域网安全问题,研究构建三级威胁情报协同机制,预期将有效提升攻击检测和溯源效率、降低分支节点资源消耗,保障海关业务的稳定运行,为智慧海关建设奠定坚实基础。未来,本研究将进一步研发海关专用情报大模型,使其能更好地处理海关复杂业务数据,更精准地识别威胁,提高情报分析的准确性和智能化水平。

参考文献

[1]张玲. 对主流网络威胁情报标准应用的比较研究[J]. 信息安全与通信保密, 2022(7): 25-32.

[2]何发镁, 刘润时, 贾赛男, 等. 网络威胁情报分析框架研究和实现[J]. 燕山大学学报, 2024, 48(4): 369-375.

[3]王旭仁,魏欣欣,王媛媛, 等. 网络威胁情报实体识别研究综述[J]. 信息安全学报, 2024, 9(6): 74-97.

[4]梁浩然. 车联网边端环境中的威胁感知与位置隐私保护技术研究[D]. 上海: 上海交通大学, 2021.

[5]蔡鑫鹏, 贾正望, 刘华军. 基于雷达测量的用于炮位侦察的Transformer网络[J]. 南京理工大学学报, 2021, 45(2): 189-196.

[6]朱玥. 大语言模型赋能网络威胁情报分析场景、风险和发展路径[J]. 情报杂志, 2024, 44(4): 1-6.

[7]池亚平, 吴冰, 徐子涵. 大语言模型在威胁情报生成方面的研究进展[J]. 信息安全研究, 2024, 10(11): 1028-1024.

[8]赖清楠, 金建栋, 周昌令. 基于大语言模型的网络威胁情报知识图谱构建技术研究[J]. 通信学报, 2024, 45(Z2): 33-42.

[9]宋恒嘉, 胡志锋, 郑轶等. 基于网络安全的威胁情报系统设计与实现[J]. 网络安全技术与应用, 2025, (2): 1-2.

[10]邹希, 殷悦, 张潮,等. 水利部网络威胁情报中心研究与应用[J]. 水利信息化, 2024, (6): 55-60.

图1 海关网络安全分层协同智能防御框架设计

Fig.1 Design of customs cybersecurity hierarchical collaborative intelligent defense framework

研究